Europäische NIS-2-Richtlinie

Die NIS-2-Richtlinie (NIS:Netz- und Informationssystemsicherheit) wurde am 27. Dezember 2022 im EU-Amtsblatt veröffentlicht und trat am 16. Januar 2023 in Kraft. Sie regelt die Cyber- und Informationssicherheit von Unternehmen und Institutionen. Die EU-Mitgliedstaaten müssen die Richtlinie bis Oktober 2024 in nationales Recht umsetzen.

Die NIS-2-Richtlinie verschärft die Anforderungen an die Cybersicherheit und die Sanktionen, um das Sicherheitsniveau in den Mitgliedsstaaten zu harmonisieren und zu verbessern. Sie legt strengere Anforderungen für verschiedene Sektoren fest und behandelt Themen wie Cyber-Risikomanagement, Kontrolle und Überwachung, Reaktion auf Vorfälle und Geschäftskontinuität. Außerdem wird der Anwendungsbereich der Richtlinie auf mehr Organisationen ausgeweitet. Für das Management der betroffenen Organisationen gelten strengere Haftungsregeln.

Haben Sie Fragen?

Betroffene Branchen und Sektoren

Industrien & Sektoren mit hoher Kritikalität

Andere kritische Industrien & Sektoren

Ist Ihr Unternehmen betroffen?

Prüfen Sie, ob Ihr Unternehmen unter

Hohe Kritikalität oder

Andere kritische Sektoren

fällt

Wenn JA

DANN, abhängig von

| Größe |

|

| Sektor | |

| Kritikalität |

Ihr Unternehmen fällt entweder unter

Unverzichtbare oder wichtige Einrichtung

Unverzichtbare und wichtige Einrichtungen

Industrie / Sector |

Große Einrichtung |

Mittlere Einrichtung |

Kleine Einrichtung |

Micro Einrichtung |

|||||||

Transport |

Kritisch | Wichtig | Keine Anwendung | Keine Anwendung | |||||||

Energie |

Kritisch | Wichtig | Keine Anwendung | Keine Anwendung | |||||||

Digitale Infrastruktur |

Kritisch | Kritisch | Kritisch | Kritisch | |||||||

Mitarbeiter ODER Jahresumsatz |

|||||||||||

| Große Einrichtung | Mittlere Einrichtung | Kleine Einrichtung | Micro Einrichtung | ||||||||

| >=250 | >€ 50M | 50-249 | 10-50M | <50 | <10M | <10 | <2M | ||||||||

Zeitrahmen

17. Dez. 2022

Die NIS-2-Richtlinie wurde als Richtlinie (EU) 2022/2555 veröffentlicht.

17. Okt. 2024

Die Mitgliedstaaten müssen die erforderlichen Maßnahmen zur Einhaltung der NIS-2-Richtlinie erlassen und veröffentlichen

17. April 2025

Die Mitgliedstaaten erstellen eine Liste der wesentlichen und wichtigen Einrichtungen

17. Okt. 2027

Die Kommission überprüft das Funktionieren dieser Richtlinie

Deadlines für Einrichtungen

- Die Frist 17. Oktober 2024 betrifft nur die Umsetzung in nationales Recht.

- Sie markiert nicht den Zeitpunkt, ab dem die Anforderungen für die betroffenen Unternehmen gültig sind.

- Es wird eine angemessene Umsetzungsfrist für die betroffenen Unternehmen geben, um das nationale Recht anzuwenden

Supervision

Maßnahmen |

Unverzichtbare Einrichtungen |

Wichtige Einrichtungen |

||

| |

Überprüfung |

Kontrolle vor Ort und Überwachung außerhalb des Unternehmens, einschließlich stichprobenartiger Kontrollen durch geschultes Fachpersonal | Vor-Ort-Inspektion und nachträgliche Überwachung außerhalb des Unternehmens | |

Audit |

Regelmäßige und gezielte Sicherheitsaudits, die von einer unabhängigen Stelle oder einer zuständigen Behörde durchgeführt werden; einschließlich Ad-hoc-Audits. | Gezielte Sicherheitsprüfungen | ||

Security

|

Sicherheitsscans auf der Grundlage objektiver, nicht diskriminierender, fairer und transparenter Risikobewertungskriterien | |||

Informations-

|

Ersuchen um Zugang zu Daten, Dokumenten und Informationen, die zur Erfüllung ihrer Aufsichtsaufgaben erforderlich sind. | |||

Weitere Informations-

|

Ersuchen um Informationen, die erforderlich sind, um die von der betreffenden Einrichtung ergriffenen Maßnahmen zum Management von Cybersicherheitsrisiken zu bewerten. |

Ersuchen um Informationen, die zur nachträglichen Bewertung der von der betreffenden Einrichtung getroffenen Maßnahmen zum Management von Cybersicherheitsrisiken erforderlich sind. |

||

Was passiert, wenn Sie NIS nicht einhalten?

Strafen

- Unternehmen, die sich nicht an die NIS2 halten, können mit erheblichen Strafen belegt werden, je nachdem, ob sie als wesentliche oder wichtige Unternehmen eingestuft werden.

- Unverzichtbare Unternehmen: können mit Geldbußen von mindestens 10 Mio. EUR oder 2 % des gesamten weltweiten Jahresumsatzes im vorangegangenen Geschäftsjahr belegt werden.

- Wichtige Unternehmen: können mit einer Geldbuße von mindestens 7 Mio. € oder 1,4 % des gesamten weltweiten Jahresumsatzes belegt werden.

Rechtliche Konsequenzen

- Bei Nichteinhaltung der NIS2 drohen nicht nur Bußgelder, sondern auch rechtliche Konsequenzen für Managementteams, welche die neuen Anforderungen nicht erfüllen.

NIS-2 Hauptbereiche der Anforderungen

NIS-2 Cybersecurity Risk-Management Compliance: Ein Ansatz zur doppelten Sicherheit

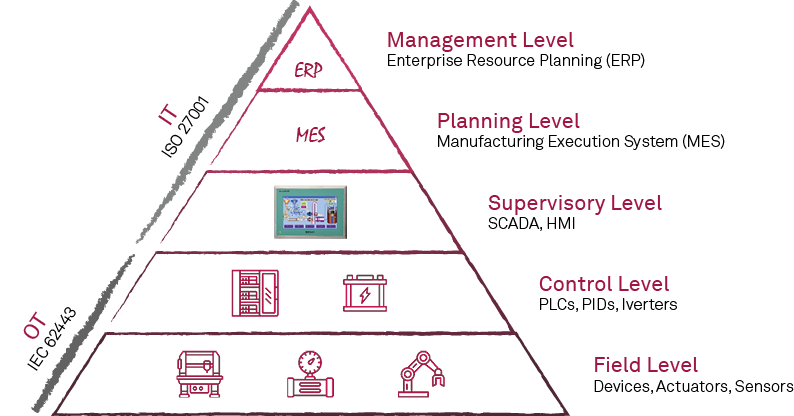

- Integration von IT- und OT-Sicherheit zur Einhaltung von NIS-2:

- Unternehmen müssen ihre Sicherheitsstrategien für Informationstechnologie und Betriebstechnologie zusammenführen. Diese Integration ist aufgrund der erweiterten Angriffsfläche durch die Konvergenz von IT und OT unerlässlich, um den Schutz vor Cyber-Bedrohungen und die betriebliche Ausfallsicherheit zu gewährleisten.

- IEC 62443 Standards für OT-Sicherheit:

- Diese Standards bieten den Rahmen für die Sicherung von Systemen der Betriebstechnik, insbesondere in kritischen Infrastrukturen. Die Einhaltung der IEC 62443 ermöglicht ein proaktives Management von OT-spezifischen Risiken, die Einrichtung von robusten Sicherheitskontrollen und die Aufrechterhaltung der betrieblichen Integrität.

- ISO 27001 Framework für IT-Sicherheit:

- Dieser Standard ist entscheidend für das systematische Management von IT-Sicherheitsrisiken. Sie beschreibt die Anforderungen an ein Informationssicherheitsmanagementsystem (ISMS), das den Datenschutz und die Einhaltung von Rechtsvorschriften gewährleistet und eine strukturierte Methode zur Bewertung, Verwaltung und Minderung von IT-Risiken bietet.

Maßnahmen zum Risikomanagement der Cybersicherheit

- Richtlinien zur Risikoanalyse und zur Sicherheit von Informationssystemen

- Einführung von Verfahren zur regelmäßigen Risikoanalyse und Schwachstellenbewertung.

- Identifizierung, Dokumentation und Katalogisierung von Anlagen und Software.

- Identifizierung und Dokumentation aktueller Sicherheitsschwächen und Schwachstellen.

- Routinemäßige Durchführung von Penetrationstests der internen Infrastruktur und bestehender Sicherheitsimplementierungen.

- Einführung eines Informationssicherheits-Managementsystems (ISMS) in Übereinstimmung mit Standards wie ISO 27001, TISAX und anderen.

- Umgang mit Zwischenfällen und deren Management

- Geschäftskontinuität und Krisenmanagement (Backups, Notfallwiederherstellung)

- Sicherheit der Lieferkette

- Sicherheit bei der Beschaffung, Entwicklung und Wartung von Netzen und Informationssystemen, einschließlich des Umgangs mit und der Offenlegung von Schwachstellen

- Strategien und Verfahren zur Bewertung der Wirksamkeit von Maßnahmen zum Risikomanagement im Bereich der Cybersicherheit

- Grundlegende Praktiken der Cyber-Hygiene und Schulungen im Bereich der Cybersicherheit

- Richtlinien und Verfahren für den Einsatz von Kryptographie und gegebenenfalls Verschlüsselung;

- Sicherheit der Humanressourcen, Zugangskontrollrichtlinien und Vermögensverwaltung;

- Einsatz von Mehrfaktor-Authentifizierungs- oder kontinuierlichen Authentifizierungslösungen, gesicherter Sprach-, Video- und Textkommunikation und gegebenenfalls gesicherten Notfallkommunikationssystemen innerhalb der Einrichtung.

Wie kann Ihnen msg Plaut dabei helfen?

Entwicklung einer Compliance-Strategie

Wir vereinfachen die Komplexität der NIS-2-Richtlinie und bieten Ihnen einen klaren, stufenweisen Plan zur Einhaltung der Vorschriften, der auf den Zeitplan und die Prozesse Ihres Unternehmens abgestimmt ist.

Gap-Analyse und Handlungsmöglichkeiten

Mit unserer Gap-Analyse ermitteln wir genau, wo Sie bei der Einhaltung von NIS.2 stehen, und bieten Ihnen maßgeschneiderte Lösungen zur Behebung der Schwierigkeiten.

Unterstützung bei der Compliance

Unsere Experten helfen Ihnen bei der Erfüllung der NIS-2-Anforderungen, von den ersten Schritten bis zur vollständigen Einhaltung.

Compliance

Trainings

Unsere Schulung vermittelt Ihrem Team das Wissen, das es braucht, um die Anforderungen der NIS-2-Richtlinie zu verstehen und umzusetzen.

Kontaktieren Sie uns!

Das könnte Sie auch interessieren:

Cybersecurity-News

-

Angriffe aus dem Nichts

Spontan gefragt: Moderator Markus Hengstschläger und seine Studiogäste beschäftigen sich mit der Frage, wie man sich gegen Cyberkriminalität schützen kann. Moderne... MEHR -

Weil Prävention besser ist als Löcher stopfen

Florian Wagner, Senior Business Consultant Mobility Solutions bei msg Plaut, über die Gefährdungs- und Risiko-Analysemethode STPA (Systems-Theoretic Process Analysis). Wer... MEHR